黑客可以劫持数十个健身和健身房移动应用程序中的用户账户,即使在双因素身份验证(2FA)机制处于活动状态的情况下也是如此。

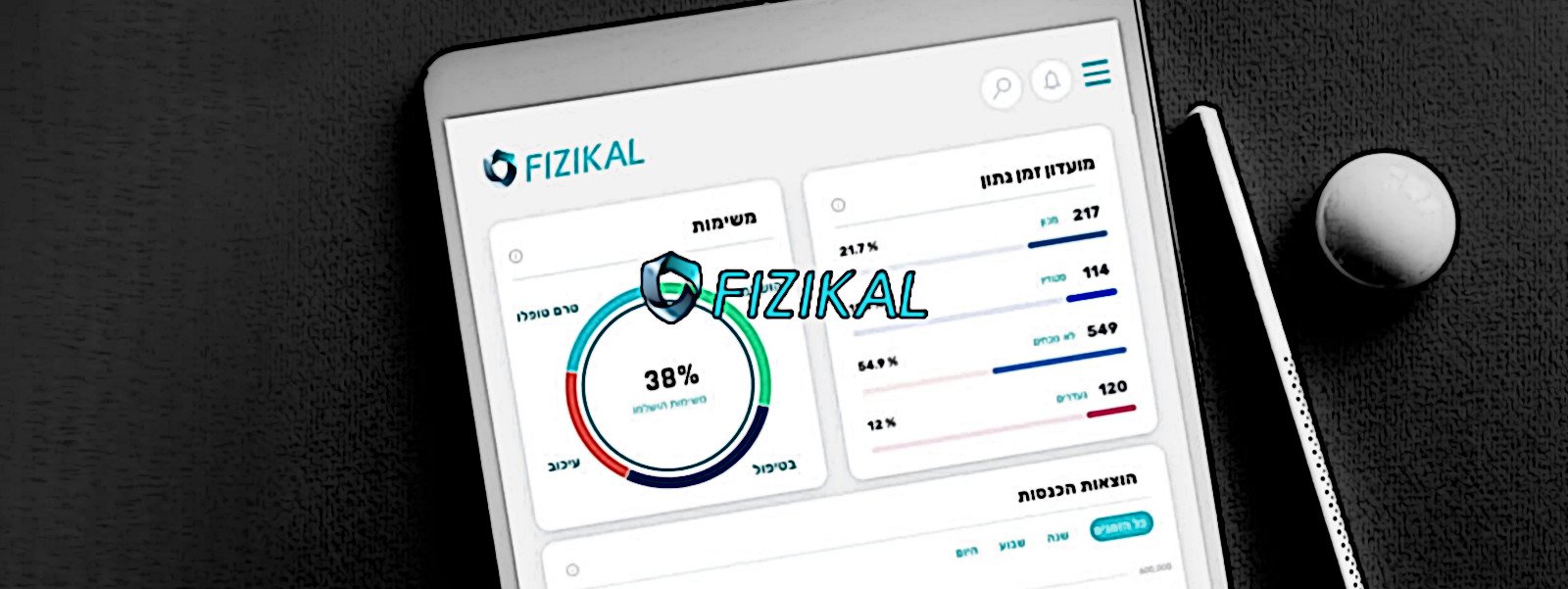

所有这些应用程序的共同点是Fizikal,这是一个来自以色列的健身房和体育俱乐部的管理平台,允许客户处理他们的订阅和课程注册。

影响Fizikal平台的几个漏洞可能被链接起来,以绕过安全检查、枚举用户、强制使用一次性密码(OTP)进行登录,以及访问用户的帐户。

简单的暴力

以色列精品网络安全公司Security Joes的顾问saharavitan发现,大约80个应用程序依赖于Fizikal的API,以确保更方便地访问俱乐部和提供便利设施。

截至发稿时,谷歌Play Store的健康与健身专区有近70款Fizikal应用,其中许多是在过去几天添加的。一些较老的应用程序有超过5000次的下载量,加起来至少有24万次活跃安装。

阿维坦重新设置了他使用的EZ-Shape账户的密码,并注意到他收到了一个4个字符的弱密码,这激起了他分析这个平台的兴趣。

研究人员注意到的一件事是,密码重置过程返回的结果与数据库中没有的电话号码的结果不同。

这使他能够更好地理解整个机制,从而绕过安全检查并能够枚举用户。这些信息使他能够了解用户定义的电话号码,这些号码是用户通过SMS接收OTP密码以确认重置的。

然而,另一个缺陷使得在合法用户收到警告之前,可以强行强制OTP号码(进程大约在一分钟内完成)并将其发送到Fizikal API。

根据安全Joes的说法,OTP验证过程不受反自动化机制或captcha的保护,这种机制会阻止暴力尝试。

有了OTP,Avitan将其发送到Fizikal服务器,并接收到生成新密码所需的唯一TokenID。他将代码以HTTP报头的形式与新的密码一起交付给服务器。

劫持依赖Fizikal管理平台的应用程序帐户,不仅允许攻击者锁定用户或取消其订阅,还允许访问个人身份信息:

电话号码

全名

出生日期

电子邮件地址

邮政地址

身份证号码

Avitan能够利用他在Fizikal中发现的缺陷,用概念证明代码实现了整个过程的自动化

Security Joes的创始人兼首席执行官Ido Naor称,一个心怀不轨的人可以利用这些漏洞来了解名人或政府成员的日程安排。

据研究人员称,菲齐卡尔和以色列的CERT收到了一份关于这一发现的完整报告,并迅速采取行动解决这些问题。

【参考来源:bleepingcomputer】