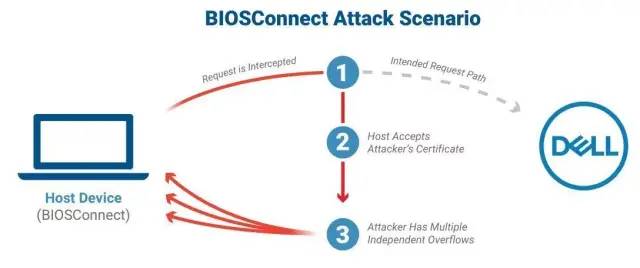

根据外媒 MSPoweruser 消息,安全研究机构 Eclypsium 近日发现,戴尔的远程 BIOS 升级软件出现了一个严重漏洞,会导致攻击者劫持

BIOS 下载请求,并使用经过修改的文件进行攻击。这会使得黑客可以控制系统的启动过程,破坏操作系统。

研究机构表示,戴尔电脑的这项漏洞影响了多达 129 种不同的戴尔笔记本电脑,此外还有台式机、一体机等设备,总数量超过 3000 万台。这一功能名称为

BIOS Conenct,大多数戴尔设备上都预装了这一功能,该服务使用不安全的 TLS

连接方式与戴尔服务器沟通,并存在三个漏洞,允许过接着将任何软件传送到设备上。

其中,不安全的TLS连接是针对远程代码执行(RCE)漏洞进行利用的开端。

当BIOSConnect试图连接到戴尔HTTP后端的服务器执行远程更新或恢复时,它使系统的BIOS(在启动过程中用于执行硬件初始化的固件)与戴尔后端服务联系。然后,它会协调一个更新或恢复过程。

Eclypsium研究人员说,漏洞在于连接BIOS和后端服务器的TLS连接会接受任何有效的通配符证书。因此,那些拥有网络特权的攻击者可以拦截该连接,冒充戴尔官方并将攻击者控制的内容送回到受害设备上。

根据分析:“验证dell.com证书的过程是首先从硬编码服务器8.8.8.8检索DNS记录,然后建立一个连接到戴尔的下载网站的会话,然而,BIOS中BIOSConnect功能中包含的任何一个内置证书机构所颁发的有效通配符证书都满足安全连接的条件,BIOSConnect将继续检索相关文件。BIOS中的CA根证书来自于Mozilla的根证书文件(certdata.txt)。"

Eclypsium 称,三个漏洞是相互独立的,每一个都会导致 BIOS 中的恶意代码被执行。

研究人员还建议,目前所有戴尔用户的电脑都需要更新 BIOS,但是不要使用 BIOS Connect 功能来执行此操作,应到官网进行下载。

【内容来源:IT之家】