这是一个最新的安全漏洞(CVE-2014-3566)代号,俗称“贵宾犬”漏洞。

此漏洞是针对SSL3.0中CBC模式加密算法的一种padding oracle攻击,可以让攻击者获取SSL通信中的部分信息明文,如果将明文中的重要部分获取了,比如cookie,session,则信息的安全会出现严重隐患。

“贵宾犬”漏洞和之前的B.E.A.S.T(Browser Exploit Against SSL TLS)非常相似,处理方法也很接近。建议您手动关闭客户端SSLv3支持,或者关闭服务器SSLv3支持,或者两者全部关闭,即可有效防范该漏洞对您造成的影响。

以下是常见的几种web server修复方法

Apache

在Apache的SSL配置中禁用SSLv2和SSLv3:

SSLProtocol all-SSLv2-SSLv3

Nginx

在Nginx只允许使用TLS协议:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

IIS

IIS服务器需要执行注册表文件,通过修改注册表的方式来达到禁用SSLV3,也可以使用我们制作的一键式优化加密套件工具ItrusIIS.exe,可以通过一键式操作为IIS服务加密套件设置推荐配置。

下载地址:

http://www.itrus.cn/soft/ITrusIIS.exe

下载完成后,双击执行“ItrusIIS.exe”,选择“最佳配置”后点击“应用”。

服务器重启之后即可生效。

以及——

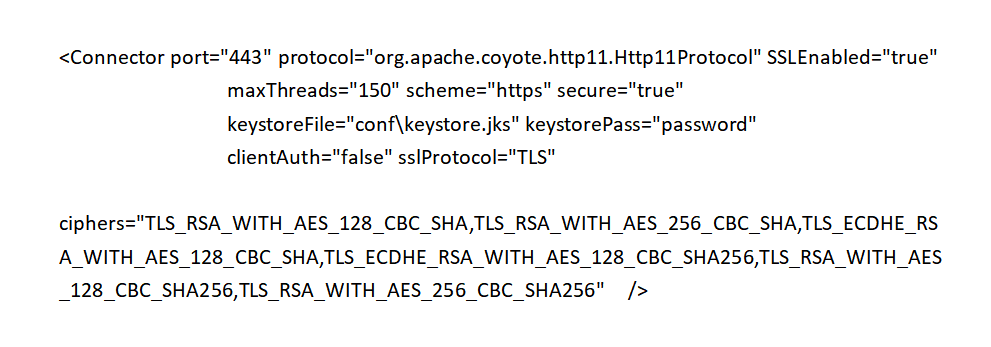

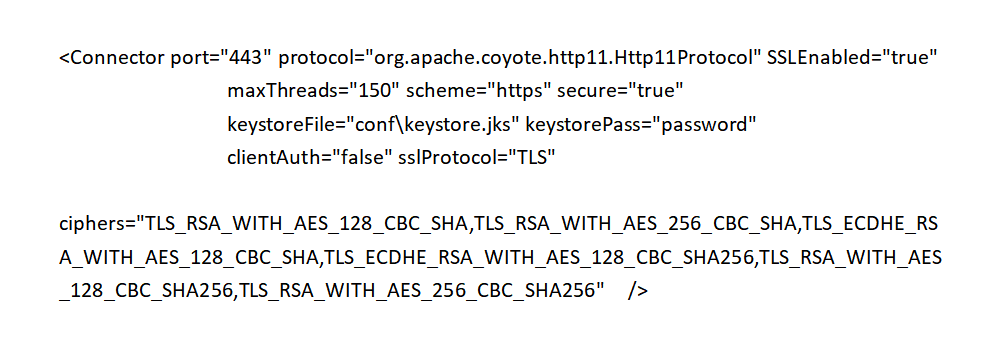

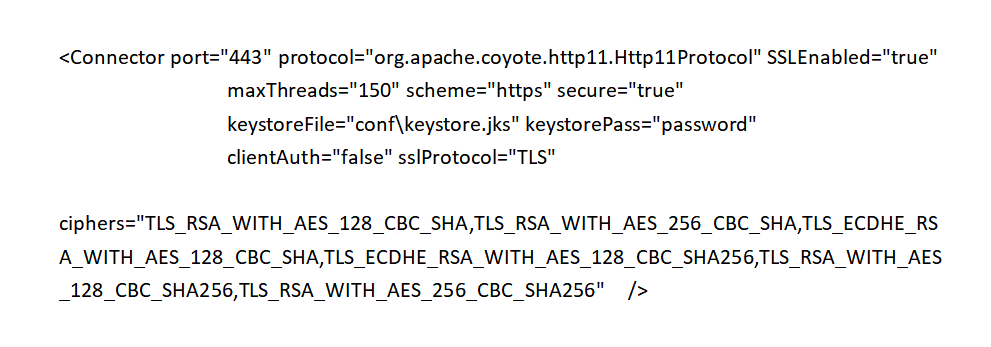

Tomcat

tomcat从7版本后是可以支持修改SSL协议的,在tomcat中的SSL配置中禁用SSLV3,配置如下:

需要说明的是:该漏洞来自于SSLv3本身使用的算法RC4的缺陷,只能将SSLv3当作不安全协议禁用,强制使用TLS,但依然可以保障用户的信息安全,如发现该漏洞,请按照上述方法操作。