GlobalSign 根升级计划及相关说明

一、背景

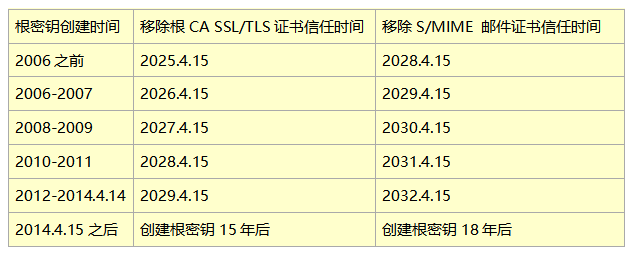

全球知名浏览器与根CA信任维护组织Mozilla更新了其根证书信任策略,要求全球所有CA机构的可信根证书在加入其信任库后,必须定期更新根证书密钥以保障根CA的密钥安全。超过时效的根CA证书将会逐步被Mozilla停止信任。

此次Mozilla策略更新对全行业CA机构均产生影响。有关国际、国内知名CA证书颁发机构根CA基本信息、Mozilla移除时间及兼容性数据,请参阅:https://kdocs.cn/l/ciGv8D2N9wpN

受影响的GlobalSign根证书列表如下:

*如需了解更多详情,请咨询天威诚信技术工程师。

二、GlobalSign根证书更新计划

GlobalSign计划于2026年7月27实施根CA升级,届时,所有GlobalSign SSL证书的签发将从当前的GlobalSign Root CA R3(简称R3根)迁移至GlobalSign Root R46(RSA算法,简称R46根)或GlobalSign Root E46(ECC算法,简称E46根)。

为确保用户证书应用的兼容性,R1、R3根CA的信任移除不会影响旧版本作系统、运行环境及App应用。旧版R3根CA的移除仅在新版本中实施,旧版本在保留旧的根信任策略,同时可通过交叉认证模式继续支持R3或R1旧根CA,确保用户SSL证书的信任不受影响。用户更新操作系统、运行环境或App应用至新版本后,则可启用安全性更高的R46、E46新根CA证书。

我们将同步为您提供R1-R3、R1-R46、R1-E46、R3-R46、R3-E46等多种交叉认证链组合,支持灵活部署,保障用户在根CA升级后通过交叉认证实现平滑过渡。

官方原文详见:https://www.globalsign.cn/company/news-events_detailed/395

三、用户使用影响

GlobalSign计划于2026年7月27日起将所有用户SSL证书迁移至新根CA证书签发。具体影响如下:

1,所有在2026年7月27日前使用R3根签发的证书均可继续正常使用;

2,对于使用R46、E46根CA签发的SSL证书,我们将默认提供R3根交叉证书链,用户可自行评估R1与R3根证书在各客户端环境下的兼容性差异,并根据业务需求决定是否更换为R1根交叉证书文件;

3,预计2025年第四季度起,用户可按需申请由R46、E46新根CA签发的SSL证书,测试根CA升级对证书应用的影响;

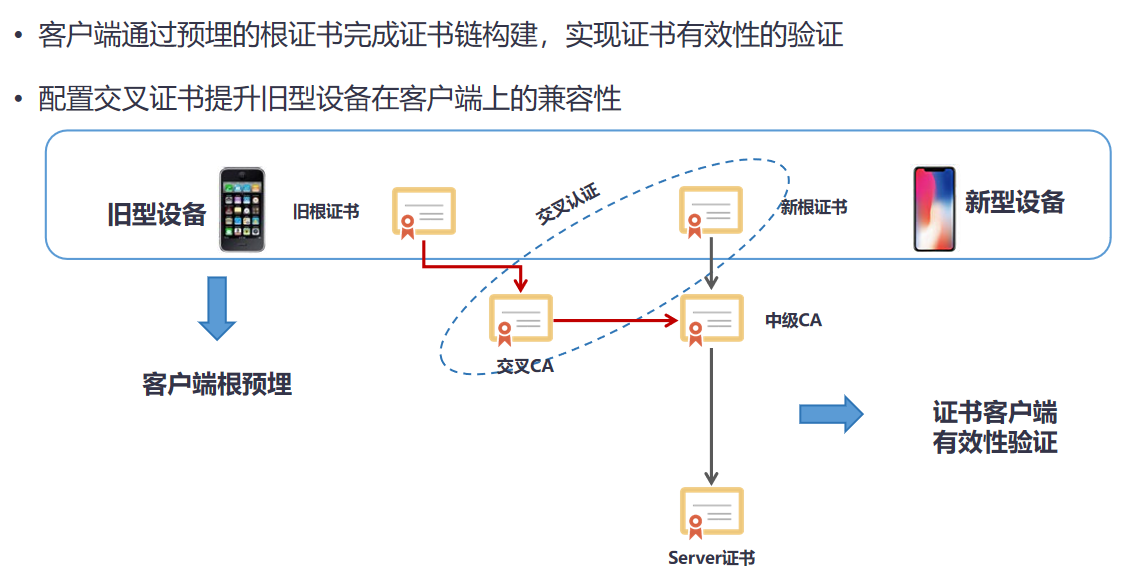

四、交叉认证

交叉CA相关实现原理参考:

应用交叉CA后,证书在客户端上的有效性验证在绝大多数场景下可自动适配。少数应用可能强制使用4级证书链,启用交叉CA和旧CA根证书验证。

2026年7月27日后,GlobalSign所有证书产品均使用新的R46或E46根证书签发,并配置R3交叉认证证书链。低版本客户端操作系统和运行环境可通过4级证书链,借助旧Global Root CA R3根证书保持兼容;新版本客户端则可启用R46或E46根证书完成验证。

2027年4月15日后,R3根交叉认证模式仍然可用。历史经验表明,配置交叉认证通常不会影响客户端在新旧根证书间的自动适配。但交叉认证模式的4级证书链仍存在不确定性,无法断定在限定日期之后所有使用Mozilla新版本信任库的客户端都能自动适配。

五、CA根证书兼容性机制

1. Mozilla根信任库机制

Mozilla维护的根CA信任库,不仅应用于Firefox浏览器,也被各类跨平台网络应用软件广泛采用。Android、MacOS、Windows系统并未强制要求App必须使用系统内建CA根信任机制。支持SSL/TLS协议的Linux多数软件,以及部分使用跨平台开发技术的Android、MacOS、Linux、Windows应用,大多通过集成Mozilla根CA信任库文件实现对CA机构的根信任。

这些App使用的Mozilla根CA信任库版本由软件开发商自主选择。成熟App普遍采用较旧版本的信任库文件且更新频率较低。因此,Mozilla根信任策略调整对这类客户端的影响将存在显著滞后性,并可能最先出现在集成最新版信任库的新开发App中。

2. 操作系统根证书兼容机制

Windows、Mac OS、iOS、Chrome OS、 Android系统均内置默认信任库。操作系统厂商会选择性纳入通过WebTrust认证、信誉良好、无重大运营事故、服务响应能力强且系统架构完善的CA机构根证书。

Windows系统支持基于Microsoft服务端的Root Update服务。旧版Windows可通过该技术联网下载并信任系统中尚未预置的新认证根证书。当旧版Windows客户端首次访问配置了此类新根证书的网站时,该服务会自动激活。

由于Root Update服务依赖客户端操作系统连接Microsoft服务器的网络状况,若客户端处于受限网络或连接超时,根证书更新可能失败,导致网站证书暂时不被信任。

Mac OS、Chrome OS、Android、iOS、HarmonyOS、Web OS则选择随系统版本发布预设的默认信任库。若需在旧版本系统中支持未预置信任的新CA根证书,用户需通过系统自带的根信任管理工具手动安装并信任。

3. 运行环境根证书兼容性

基于Java的服务端或客户端程序,依赖Java运行环境(JRE)中的cacerts文件存储默认受信根证书。具体信任范围可参考对应JRE版本的默认设置。对于低版本Java环境,用户可通过Keytool工具向cacerts文件导入新CA根证书。

4. 自定义信任库机制

部分自主开发的应用支持自定义信任库文件,允许开发者自主设定应用程序信任的CA根证书范围。当前在IoT领域,大量智能终端正采用这种方式管理自定义信任库。为优化存储空间并简化SSL认证管理流程,许多智能终端应用会选择性预置特定CA根证书。建议开发者在自定义信任库中至少集成3个以上主流CA机构的根证书,且每个机构务必配置多张不同参数规格的根CA证书。此举可避免因CA机构运营策略调整,导致在用证书无法回退或应用交叉认证模式兼容旧根证书时,缺失必要的技术维护支持。